背景

次世代電力網(スマートグリッド)

電力の安定供給や環境問題に対応するため,スマートグリッド(次世代電力網)などの電力網の高度化に注目が集まっている.具体的には,情報通信技術を活用することによって,計測や送電,検針,負荷予測・管理の高度化が可能になると予想されている[1,2].特に,負荷予測の高精度化により,風力発電や太陽光発電等の発電電力に変動を持つ電源をより多く電力網に導入できるようになる可能性がある[3].

次世代電力網の課題

電力網の高度化に伴って消費電力の計測データや分散電源への制御信号など多くの情報の共有や通信が行われるようになったとき,電力網が情報技術を用いた悪意のある攻撃(サイバー攻撃)にさらされやすくなる可能性が指摘されている.例として,消費電力を偽った状態での違法な電力の使用[4]や,偽の計測情報の挿入[5],発電機の発電量の外部から操作[6]などの新たなリスクについての研究が行われている.実際に米国では,電力網に対する悪意を持ったサイバー攻撃が報告されている[7].

先行研究

ネットワークシステムとしての電力網

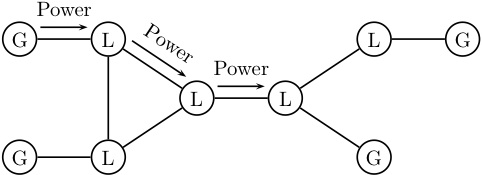

電力網は発電機(G)や負荷(L)が複雑な接続関係を持つ,大規模なネットワークシステムである(Fig. 1).本研究はそのネットワークシステムとしての特性に注目し電力網を電力ネットワークシステムと呼ぶこととする.一般的に電力ネットワークシステムにおける有効電力の流れは動揺方程式によりモデル化される[8].電力ネットワークシステムでは,そのネットワークシステムとしての性質により局所的な事象がシステム全体に伝播する.これは,サイバー攻撃によって局所的な未知の電力消費・流入などの電力網に対する外乱が発生したとき,システム全体にその悪影響が及ぶ可能性があることを意味する.近年,電力ネットワークシステムに対するサイバー攻撃の影響についての研究もなされている[9].サイバー攻撃に対しては,その予防とともに,検知を行うことが重要だと考えられる.

電力ネットワークシステムに対するサイバー攻撃検知

動揺方程式によってモデル化された電力ネットワークシステムに対して,Kosutらは偽の計測情報(電力量)の挿入の検知を中央監視システムで行う手法を提案している[10].またTeixeiraらは,全ての発電機や負荷での発電・消費電力を既知とする仮定のもと,局所的な計測値を用いてサイバー攻撃(未知の電力消費・流入などの電力網に対する外乱)を検知する手法を提案している[11].ところが,電力ネットワークは巨大なシステムであり,局所的な発電・消費電力情報と計測値(電力量)を用いてサイバー攻撃を検知することは,負荷の分散や監視のロバスト性の観点から有用だと考えられる.

動的システムに対する故障検知

システムに未知の外乱が加わるという点で,サイバー攻撃の検知には故障検知の手法が有効だと考えられる.動的システムに対する故障検知は数多くの研究がなされている[12].例えば,ビークルフォーメーションにおいて,スライディングモードオブザーバーを用いて故障の検知と推定を行う手法[13]や,非線形システムに対する Overlapping decomposition を用いた分散故障検知の研究がなされている[14].また,BeardらによってFault Detection and Isolation (FDI) フィルターを用いた故障検知が提案されている[15]. FDIフィルターとはLuenberger observer の一種で,対象とするシステムの出力とFDIフィルター出力の誤差(残差)が特定の故障の影響のみを受けるよう設計される.このとき,残差の値によって故障の有無を検知することができる.さらにFDIフィルターは同時に複数の故障を検知,特定することができる点に特徴がある.Massoumniaらによって,FDIフィルターが存在する必要十分条件が明らかにされている[16,17].また分散的FDIフィルターが存在するための十分条件[18]やビークルフォーメーション問題において相対位置のみ計測できるという仮定の下に分散的FDIフィルターが存在するための十分条件が与えられている[19].また連続時間や離散時間マルコフジャンプリニアシステムにおける故障検知も研究がなされている[20,21].

本研究の目的とアプローチ

本研究の目的は,未知の電力消費・流入などの電力網に対する外乱をサイバー攻撃とし,局所的な発電・消費電力情報と計測値(電力量)を用いて, 分散的にサイバー攻撃の検知を行うことである.電力ネットワークにおいて局所的な電力量のみ分かるという仮定は,ビークルフォーメーション問題における,前後のビークルの相対位置のみ計測できるという仮定に多くの類似点がある.よって,ビークルフォーメーションで提案されたFDIフィルターの手法を応用し,分散的にサイバー攻撃を検知する手法の提案を行う.ただし,電力ネットワークシステムと異なり,ビークルフォーメーションではビークル同士の物理的な相互作用がないことに注意されたい.

結果

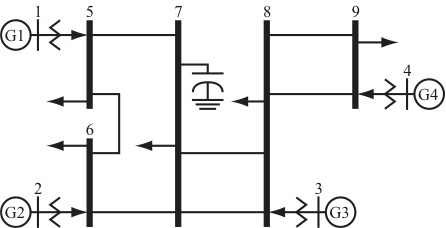

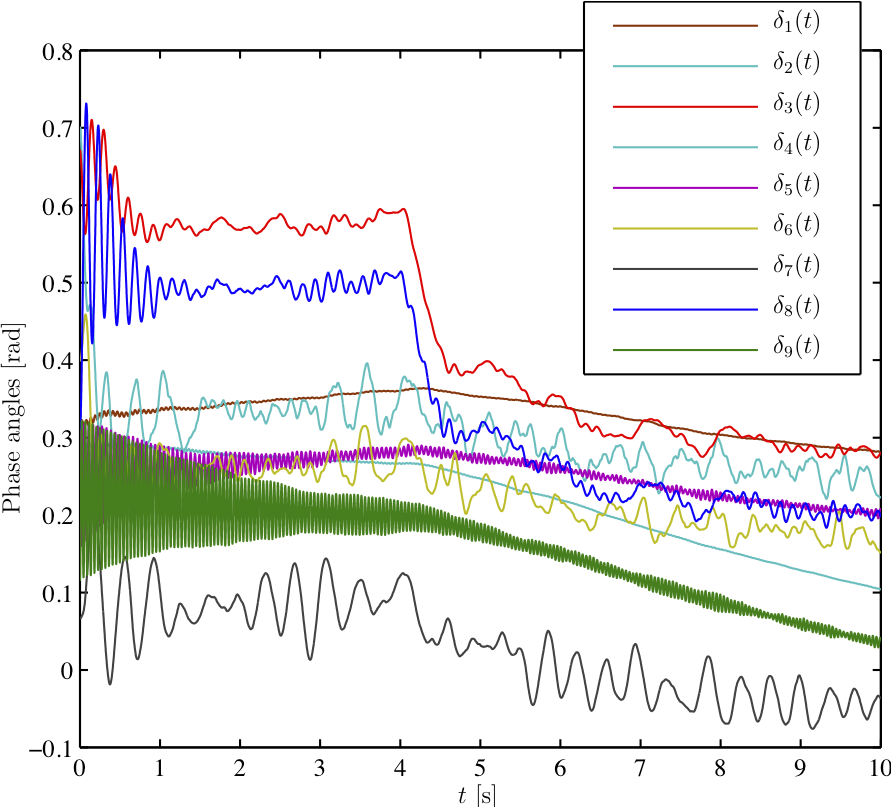

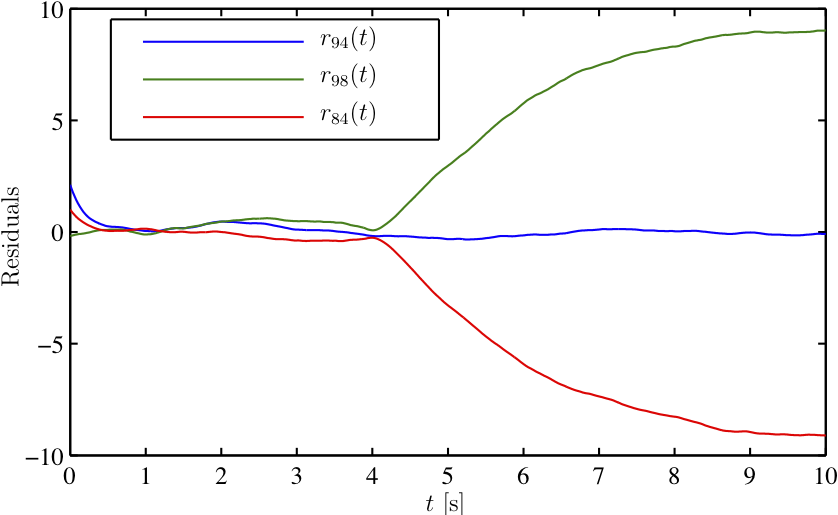

システムの物理的状態を注目するノード(発電機と負荷の母線)からの偏差システムに座標変換してFDIフィルターを設計し,元のシステムの計測値とFDIフィルターの出力の残差を観察することによって,サイバー攻撃を検知する手法を提案した.提案手法の有効性を示すために, Shamesらが行った,IEEEの9-bus 電力ネットワークシステム(Fig. 2)のベンチマークのパラメーターを用いて数値実験を行った[11].ただし,ノードはそれぞれFig. 1で示される接続関係を持つ.以上の電力ネットワークシステムにおいて,ノード9においてサイバー攻撃の検知を行う.このとき,ノード9に直接接続されているノードは4, 8である.ノード9に対するサイバー攻撃もしくはノード4に対するサイバー攻撃が発生したことを示す検知信号を生成しr94で示す.同様に,ノード9と8の組とノード8と4の組に対してr98, r84を生成する.このとき,t= 4 [s]でノード8に対するサイバー攻撃が起こった場合の相差角δi, i =1,...,9, と残差r94, r94, r84をそれぞれFigs. 3, 4に示す.残差r98, r84のみが0以外の値を持つので,ノード8に対するサイバー攻撃を検知していることを確認できる.

参考文献

| [1] | 鈴木 浩, ``スマートメータを用いた電力流通インフラの海外動向,'' 電気学会論文誌B, vol. 127, no. 9, pp. 977-980, 2007. |

| [2] | D. Butler, ``Super savers: Meters to manage the future,'' Nature, vol. 445, pp. 586-588, 2007. |

| [3] | Ryan, H, ``How green is the smart grid?,'' Elect. J., vol. 22, no. 3, pp. 29-41, 2009. |

| [4] | A. Pasdar and S. Mirzakuchaki, ``A solution to remote detecting of illegal electricity usage based on smart metering,'' in 2textsuperscriptnd International Workshop on Soft Computing Applications, (Hungary)-(Romania), pp. 163-167, August 2007. |

| [5] | Y. Liu, M. Reiter, and P. Ning, ``False data injection attacks against state estimation in electric power grids,'' in Proc. ACM Conf. Comp. Commu. Secur., pp. 21-32, 2009. |

| [6] | P. Mohajerin Esfahani, M. Vrakopoulou, K. Margellos, J. Lygeros, and G. Andersson, ``A robust policy for automatic generation control cyber attack in two area power network,'' in Proc. IEEE Conf. Dec. Contr., (Atlanta, GA), pp. 5973-5978, December 2010. |

| [7] | S. Gorman, ``Electricity grid in U.S. penetrated by spies,'' The Wall Street Journal, April 8th 2009. |

| [8] | P. Kundur, N. Balu, and M. Lauby, Power System Stability and Control. McGraw-Hill New York, 1994. |

| [9] | D. Kundur, X. Feng, S. Liu, T. Zourntos, and K. Butler-Purry, ``Towards a framework for cyber attack impact analysis of the electric smart grid,'' in Proc. IEEE Int. Conf. Smart Grid Commu., pp. 244-249, Octorber 2010. |

| [10] | O. Kosut, L. Jia, R. Thomas, and L. Tong, ``Malicious data attacks on smart grid state estimation: Attack strategies and countermeasures,'' in Proc. IEEE Int. Conf. Smart Grid Commu., pp. 220-225, Octorber 2010. |

| [11] | A. Teixeira, H. Sandberg, and K. Johansson, ``Networked control systems under cyber attacks with applications to power networks,'' in Proc. IEEE Amer. Contr. Conf., (Baltimore, MD), pp. 3690-3696, June 2010. |

| [12] | A. Shui, W. Chen, P. Zhang, S. Hu, and X. Huang, ``Review of fault diagnosis in control systems,'' in Proc. IEEE Conf. Dec. Contr., (Shanghai, China), pp. 5324-5329, IEEE, Dec 2009. |

| [13] | P. Menon and C. Edwards, ``Fault estimation using relative information for a formation of dynamical systems,'' in Proc. IEEE Conf. Dec. Contr., (Atlanta, GA), pp. 738-743, December 2010. |

| [14] | R. Ferrari, T. Parisini, and M. Polycarpou, ``Distributed fault diagnosis with overlapping decompositions: an adaptive approximation approach,'' IEEE Trans. Autom. Contr., vol. 54, no. 4, pp. 794-799, 2009. |

| [15] | J. sc.ery and R. Beard, ``Failure accomodation in linear systems through self-reorganization.,'' Ph.D. dissertation, Dep. Aero. Astro., Mass. Inst. Technol., Cambridge, MA, 1971. |

| [16] | M. Massoumnia, ``A geometric approach to the synthesis of failure detection filters,'' IEEE Trans. Autom. Contr., vol. 31, no. 9, pp. 839-846, 1986. |

| [17] | M. Massoumnia, G. Verghese, and A. Willsky, ``Failure detection and identification,'' IEEE Trans. Autom. Contr., vol. 34, no. 3, pp. 316-321, 1989. |

| [18] | N. Meskin and K. Khorasani, ``Fault detection and isolation of actuator faults in spacecraft formation flight,'' in Proc. IEEE Conf. Dec. Contr., (San Diego, CA), pp. 1159-1164, December 2006. |

| [19] | N. Meskin and K. Khorasani, ``Actuator fault detection and isolation for a network of unmanned vehicles,'' IEEE Trans. Autom. Contr., vol. 54, no. 4, pp. 835-840, 2009. |

| [20] | N. Meskin and K. Khorasani, ``Fault detection and isolation of discrete-time Markovian jump linear systems with application to a network of multi-agent systems having imperfect communication channels,'' Automatica, vol. 45, no. 9, pp. 2032-2040, 2009. |

| [21] | N. Meskin and K. Khorasani, ``A Geometric Approach to Fault Detection and Isolation of Continuous-Time Markovian Jump Linear Systems,'' IEEE Trans. Autom. Contr., vol. 55, no. 6, pp. 1343-1357, 2010. |